Services Professionnels de Pentest Applicatif

Recevez une invitation pour une visioconférence de 30 minutes

Sécurisez Votre Application, Protégez Votre Entreprise

Protégez vos applications web contre les menaces de sécurité les plus critiques avec nos tests d'intrusion approfondis.

Nos services sont conçus pour identifier les vulnérabilités et renforcer la sécurité de vos systèmes informatiques.

Test d'intrusion pour Petites Applications Web

(Blackbox) - 5 jours :

Idéal pour les sites ou applications web sans compte utilisateur. Ce service comprend des scans (semi-)automatisés avec Burp Suite Pro et des tests manuels basés sur la méthodologie OWASP.

Test d'intrusion Standard pour Applications Web

(Greybox) - 7 jours :

Pour une évaluation de sécurité plus poussée de vos applications web avec des parties authentifiées et différents niveaux de privilèges. Inclut des tests manuels et (semi-)automatisés.

Test d'intrusion Avancé + Revue de Code Source

(Whitebox) - 15 jours :

Pour une évaluation de sécurité en profondeur, ce service inclut une revue détaillée de votre code source.

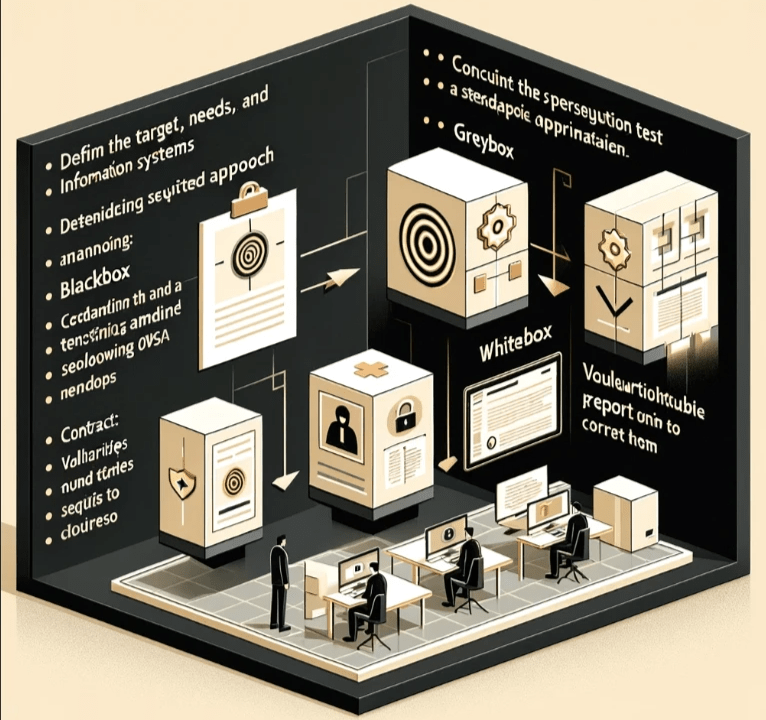

Méthodologie de test d'intrusion & d'audit de code

La réalisation d'un audit de code source constitue une étape cruciale pour garantir la protection de l'application web contre les vulnérabilités potentielles et les cyberattaques. Voici la méthode employée pour accomplir cette mission essentielle :

- La cible, les besoins et l'approche la mieux adaptée (Blackbox, Greybox, Whitebox) sont définis conjointement.

- Un contrat et un mandat de test sur la cible précisée sont établis pour une période et une date spécifiques.

- Le test d'intrusion est réalisé en suivant les méthodologies recommandées par l'OWASP.

- Le rapport d'audit est présenté lors d'une visioconférence, incluant le détail des vulnérabilités découvertes ainsi que les solutions pour les corriger.

Livraison et Rapport :

Chaque service se conclut par la remise d'un rapport détaillé en PDF (échantillon disponible sur demande) qui inclut :

- Un résumé exécutif,

- Un plan d'action avec recommandations pour la remédiation,

- Une description détaillée de chaque vulnérabilité trouvée, preuve de concept (si applicable), évaluation des risques et références externes (OWASP, CWE).

Présentation des Résultats :

Un e-mail vous est envoyé pour informer que l'audit est terminé. Les résultats et le rapport seront présentés lors d'une réunion finale afin de répondre à toutes vos questions potentielles. Un rendez-vous en visioconférence sera convenu ensemble.

Option de Vérification Post-Correction

Après la remise du rapport et l'application des recommandations, nous offrons, si vous le souhaitez, la possibilité de vérifier que les vulnérabilités documentées ont bien été corrigées.

À propos de votre expert en Pentest

Notre équipe est dirigée par un expert qui a travaillé pendant trois ans pour divers clients au sein d'une société de conseil en sécurité et possède plus de dix ans d'expérience en tests d'intrusion au sein d'une entreprise multinationale opérant dans les secteurs du matériel informatique, des logiciels et des services informatiques.

- Tests d’intrusion d’applications web et d’infrastructure (boîte noire/blanche, contexte réseau interne/externe),

- Audits de code (PHP, Java, Shell...),

- Audits de sécurité d’application mobile (Android),

- Ingénierie inverse pour des évaluations de sécurité (applications Windows),

- Scans de vulnérabilité (Nessus),

- Audits de configuration et durcissement (serveurs Linux, Windows),

- Tests de phishing.

OWASP Web Application Security Testing

Le "OWASP Web Application Security Testing" désigne un ensemble de bonnes pratiques et de méthodologies proposées par l'Open Web Application Security Project (OWASP) pour tester la sécurité des applications web. Ces tests visent à identifier les vulnérabilités de sécurité dans les applications web avant qu'elles ne soient exploitées par des attaquants. Voici une brève explication de chaque catégorie de tests :

- Information Gathering : Cette phase consiste à collecter le maximum d'informations sur l'application web et son environnement pour mieux comprendre où et comment des attaques pourraient être menées.

- Configuration and Deployment Management Testing : Cette catégorie concerne les tests de la configuration et de la gestion du déploiement de l'application, pour s'assurer qu'il n'y a pas de failles de sécurité dues à une mauvaise configuration ou à des pratiques de déploiement inadéquates.

- Identity Management Testing : Teste la gestion des identités pour vérifier que les mécanismes de gestion des utilisateurs et des rôles sont sécurisés et ne permettent pas des actions non autorisées.

- Authentication Testing : Vérifie que le système d'authentification est robuste, en s'assurant que seuls les utilisateurs authentifiés peuvent accéder aux ressources en accès restreint.

- Authorization Testing : Examine les contrôles d'accès pour s'assurer que les utilisateurs ne peuvent accéder qu'aux ressources pour lesquelles ils ont des droits, et rien de plus.

- Session Management Testing : Teste la gestion des sessions pour s'assurer que les sessions des utilisateurs sont gérées de manière sécurisée, prévenant les hijackings ou d'autres abus.

- Input Validation Testing : Vérifie que l'application valide correctement les entrées des utilisateurs pour éviter les injections SQL, les cross-site scripting (XSS), et d'autres vulnérabilités basées sur des entrées malveillantes.

- Testing for Error Handling : Évalue comment l'application gère les erreurs pour éviter de divulguer des informations sensibles via des messages d'erreur ou des logs.

- Testing for Weak Cryptography : Teste l'utilisation de la cryptographie dans l'application pour s'assurer que les algorithmes et les protocoles utilisés ne sont pas vulnérables aux attaques.

- Business Logic Testing : Évalue la logique métier de l'application pour détecter toute faille qui pourrait être exploitée pour contourner ou compromettre les processus métier.

- Client-side Testing : Se concentre sur les aspects de l'application qui s'exécutent sur le côté client, comme le JavaScript, pour vérifier qu'ils ne sont pas vulnérables aux attaques comme le XSS ou le clickjacking.

- API Testing : Teste les interfaces de programmation d'applications (APIs) exposées par l'application pour s'assurer qu'elles sont sécurisées contre les abus et les attaques courantes.

Les différentes Stratégies de Pentesting

Blackbox

- Conditions proches de celles d'un attaquant externe

- Pas de comptes fournis par le client

- Parfait pour tester rapidement un site de faible envergure ou pour simuler un attaquant

Greybox

- Comptes utilisateurs fournis par le client

- Couvre la totalité de l'application

- Parfait pour une application Web standard

Whitebox

- Informations complètes fournies par le client (comptes utilisateurs, code source, documentation disponible...)

- Découverte de vulnérabilités difficilement détectables par d'autres moyens

- Parfait pour une application complexe

© 2017 - 2025 Oppidum Security